Doctrina de infiltración para inteligencia contraterrorista

Andrés Montero Gómez

PSICÓLOGO Y PRESIDENTE DE LA SOCIEDAD ESPAÑOLA DE PSICOLOGÍA DE LA VIOLENCIA Y PROFESOR DE LA UNIVERSIDAD AUTÓNOMA DE MADRID. ES UN PROLÍFERO AUTOR SOBRE EL TEMA DE LA VIOLENCIA SUS ARTÍCULOS VERSAN SOBRE VARIADOS TÓPICOS COMO EL TERRORISMO, VIOLENCIA DOMÉSTICA, VIOLENCIA DE GÉNERO, DROGADICCIÓN, POR SÓLO MENCIONAR ALGUNOS. HA PUBLICADO SUS TRABAJOS EN NUMEROSOS PERIÓDICOS Y REVISTAS ESPAÑOLAS E INTERNACIONALES COMO POR EJEMPLO EL DIARIO VASCO, EL CORREO, MUERES EN RED Y LA RAZÓN.

HTTPS://WWW.SEPV.ORG. EMAIL· AMONTERO@SEPV.ORG

INTRODUCCIÓN

La infiltración es una técnica de obtención de información mediante la cual un agente de inteligencia se introduce y permanece, encubierto y bajo identidad supuesta, en una organización criminal. La sistematización de los procedimientos de infiltración varía entre países y agencias de inteligencia y, en muchas ocasiones, no existe doctrina ni protocolos adecuados para el desarrollo de este tipo de operaciones. Sin embargo, la emergencia del terrorismo como amenaza global de seguridad, ha puesto de manifiesto la necesidad de mejorar los procedimientos humanos de obtención de información (humint) en las organizaciones de seguridad. En esta orientación, se inscribe el protocolo de infiltración que presentamos.

Los adecuados desarrollo e implementación de capacidades, procedimientos y medios de inteligencia son considerados hoy en día claves para el afrontamiento exitoso del terrorismo global a largo plazo (Montero. 2003: Lamo. 2004). En las modernamente denominadas ciencias de la seguridad, la inteligencia comprende las actividades, procesos e instituciones dedicadas a la obtención, tratamiento y difusión de información sobre áreas u objetivos de interés para la seguridad de las naciones.

A pesar que no se ha encontrado acuerdo en torno a la noción de inteligencia para la seguridad, Esteban Navarro (2004) considera, junto a Troy (1991), a la inteligencia de seguridad como a la poseedora de tres rasgos distintivos: la amenaza a la seguridad como objeto: la conversión, mediante análisis, de información recolectada a través de una variada aplicación de instrumentos y fuentes; y su carácter secreto, a pesar que muchas de las fuentes informativas sean de procedencia pública. En el ámbito de las ciencias de la seguridad, en aplicación al sector público o al privado, la inteligencia de seguridad estaría conformada por una doble conceptuación: la inteligencia como proceso y la inteligencia como producto.

En tanto proceso, inteligencia de seguridad sería aquel conjunto de operaciones destinado a tratar la información relacionada con un entorno de seguridad. El tratamiento de esta información atraviesa todo un ciclo autoalimentado. el proceso de inteligencia, que partiendo de planes directivos que marcan los objetivos informativos, pasa por la puesta en marcha de recursos destinados a la obtención de información sobre todos los factores relacionados con los objetivos de información, para posteriomente dedicar capacidades analíticas a la elaboración de esa información en bruto hasta convertirla en inteligencia. En los subprocesos de elaboración de información. se somete a las piezas informativas obtenidas a diferentes técnicas de sistematización, integración y análisis cualitativo y cuantitativo, de manera que se establezcan relaciones descriptivas entre elementos que posibiliten la generación de hipótesis de trabajo y la extracción de concusiones a partir de mecánicas inductivas y deductivas de razonamiento.

La fase final de este proceso, la difusión de la inteligencia de seguridad, entronca con la naturaleza de producto de esa inteligencia. De este modo, el producto de inteligencia es consumido por personas u órganos a quien se difunde en apoyo, habitualmente, a estratos de toma de decisiones. A riesgo de simplificar, es válido concluir que el producto de la inteligencia de seguridad sirve a personas situadas en niveles de decisión para optar entre una o varias de las alternativas de respuesta ante un determinado espacio problema.

LA INFILTRACIÓN

Evidentemente. la función de los servicios de inteligencia y seguridad descansa sobre cuadros de recursos humanos, que a su vez hacen uso de procedimientos, metodologías e instrumental tecnológico avanzado y dinámicas complejas de procesamiento de información. La obtención de información por medios humanos es. el capítulo que mas recursos de toda índole suele demandar de las infraestructuras de los órganos públicos de inteligencia y seguridad, con independencia de los recursos dedicados a análisis y administración. También, de alguna manera y de un tiempo a esta parte, un dossier bastante descuidado a pesar de su valor (Montero. 1998).

La infiltración de agentes de inteligencia en grupos terroristas es una de las técnicas de obtención encubierta de información más complejas y arriesgadas. De hecho, supone preparar a un ser humano, habitualmente un oficial de policía o inteligencia, para adentrarse en un entorno grupal netamente hostil, y permanecer en él simulando de manera sostenida una identidad ficticia. Esta identidad, en infiltraciones a largo término, sería la traducción no sólo de una simulación documental, sino la acepción de actitudes, motivaciones, emociones y pautas de conducta diferentes a las correspondientes a la personalidad del agente de inteligencia pero necesarias para fingirse la persona que aparenta ser ante el grupo criminal.

Los esquemas de infiltración contraterrorista están, en algunos países como España, destinados a servir de instrumento para obtener indicios o evidencias probatorias en el marco de una investigación judicial. El objetivo final sería la desarticulación de una organización terrorista, el arresto de sus componentes y presuntos delincuentes, la compilación de elementos probatorios y la presentación de pruebas ante una autoridad judicial, encargada de instruir una causa penal que finalmente sería juzgada en un tribunal dotado de todas las garantías de un proceso acusatorio. En estos esquemas, los procedimientos de infiltración y la inteligencia criminal en general están puestos al servicio de una investigación, policial habitualmente, engarzada en el seno de la instrucción de causal penal judicial. Esta ligazón entre técnicas especiales de investigación policial e instrucción judicial es, en principio y como veremos después, un elemento que condicionará la definición de medios. recursos y procedimientos que configurarán el espacio de infiltración contraterrorista.

En cambio, en otros Estados, como aquellos de tradición jurídica y procedimental anglosajona o la propia Colombia, las operaciones de infiltración, ya sean contraterroristas o de investigaciones sobre delincuencia organizada, tienen su centro en la obtención de inteligencia sobre grupos criminales, con propósitos de acción gubernamental contra las amenazas a la seguridad del Estado, pero no necesariamente asumiendo a priori que esa inteligencia obtenida va a servir a procesos judiciales de investigación que finalicen en una corte de justicia penal. Algunos de estos sistemas, como el británico, permiten habilitar una vía legal según la cual se pueden reencauzar algunos procedimientos de obtención de información por parte de un agente infiltrado en un grupo criminal para que, una vez se haya validado la práctica de inteligencia por medio de la autorización y supervisión judiciales, la información obtenida sirva como contribución probatoria a la acusación penal.

Otra distinción útil a clarificar en las doctrinas de infiltración contraterrorista es la que diferencia a dos técnicas de obtención de información a través de fuentes humanas de inteligencia (humint). a saber, la utilización de informadores dentro de una organización terrorista, por un lado, y la infiltración de agentes de una organización de seguridad en un grupo terrorista, por otro. El recurso a informadores privados, que no sean agentes de la seguridad pública, y que tengan acceso a conocimiento sobre la existencia, entidad, naturaleza y operaciones de una banda terrorista supone la aplicación, por parte de una institución de inteligencia, de técnicas de aproximación a una persona con el fin de captarla para que ejerza de informador sobre un grupo criminal. Este procedimiento se conoce en algunos países como penetración del grupo criminal.

Los motivadores para la captación de un informador con acceso al interior de un grupo criminal o a sus actividades pueden ser de índole económica o de contraprestación (confidentes) o de otro cariz. Los informadores no suelen tener vinculación estatutaria con una ganización de seguridad pública, suelen estar supervisados en su actividad de obtención de inteligencia por un controlador (handler) que sí pertenece a un órgano de seguridad, responden a motivaciones personales y su protección legal depende mucho de los marcos jurídicos de cada país.

Por su parte como diferencia con los informadores, los agentes infiltrados tienen una relación contractual con una agencia de seguridad pública (funcionarios), a la que están adscritos profesionalmente. Disponen de respaldo institucional a unas acciones que suelen estar reglamentadas y tasadas legalmente en la mayoría de los países, cuando no están autorizadas y supervisadas judicialmente. A consecuencia de una praxis reglamentada, el abanico de sus acciones suele tener restricciones cuanto menos éticas y en la mayoría de los casos, legales.

En un escenario de infiltración concurren una serie de elementos que acaban por componer una compleja amalgama de influencias, relaciones y procesos que hacen, de las operaciones de infiltración, ejercicios en donde la planificación, el diseño de componentes y su aplicación final se convierten en retos de precisión para las agencias de seguridad. Al contrario de otras operaciones de inteligencia menos sistematizadas, los procedimientos de infiltración, sobre todo aquéllos previstos para mantener a un agente de inteligencia residente a medio/largo plazo en una banda terrorista o en su entorno de actuación, demandan de los organismos de seguridad pública disponer de doctrinas de infiltración bien trabadas, que contemplen todos los recursos necesarios e incluyan los componentes que optimicen el éxito de las operaciones.

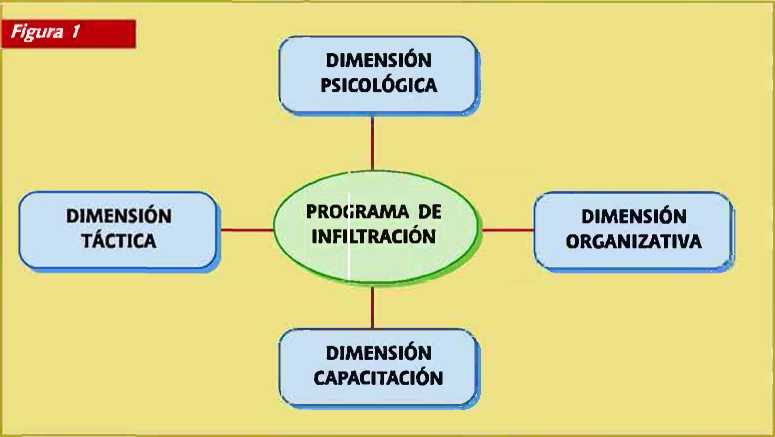

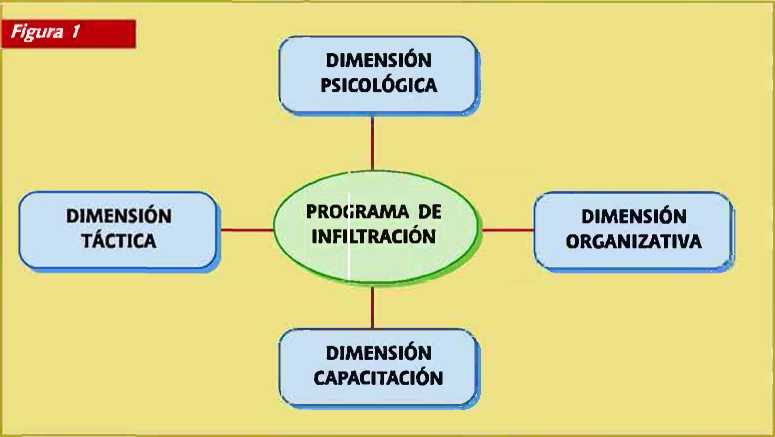

A la luz de esos requerimientos de sistematización y rigor en el diseño, planificación y ejecución de operaciones de infiltración de inteligencia sobre grupos criminales organizados, debería disponerse de un esquema prototípico adaptable a operaciones conaetas de infiltración que incorpora una estructura multiaxial (figura 1) para prestar atención tanto a una dimensión organizativa o de estructuración institucional: una dimensión táctica o de técnica operativa: una dimensión psicológica en el trabajo de reclutamiento, preparación y seguimiento del agente infiltrado: y una dimensión concreta de capacitación profesional en infiltración para los agentes de inteligencia.

A partir de un origen que se puede situar, dependiendo de los contextos legales e institucionales. en actividades de inteligencia de seguridad o de investigación policial/judicial. los programas de infiltración deberían contemplar el desarrollo de un protocolo secuencia de decisiones y acciones destinadas a asegurar que una operación de infiltración adopta las debidas garantías procedimentales y operativas, tanto antes, como durante o despues del período de infiltración de un agente en un grupo terrorista.

Antes de decidir activar la secuencia de una operación de infiltración contraterrorista, conviene establecer un procedimiento de decisión pre-operacional sobre la base del cumplimiento de unos criterios de ajuste. Estos criterios de ajuste, son tres principios que debería cumplir un proyecto de infiltración en inteligencia contraterrorista antes de ser activado. El primer criterio de ajuste es el principio de legalidad, que responde a la pregunta de si las actividades planificadas se atienen al marco normativo nacional y de regulación institucional del país o países en donde operará el agente encubierto. Tanto en jurisdicciones en donde el planteamiento de una operación de infiltración obedezca a supuestos nexos de inteligencia, como aquellos en donde la infiltración sirva a una investigación judicial, los responsables de la toma de decisiones en este punto deberían adoptar el compromiso que las actividades operativas planificadas no trascenderán los umbrales de la normatividad interna, en cuanto a los procedimientos autorizados por la institución a la que pertenezca el agente y externa en cuanto adecuación a la legislación nacional de referencia.

El segundo criterio de ajuste operacional entronca con el principio de subsidiariedad y tiene que ver con el grado de acomodación del procedimiento de infiltración a un análisis de costo-eficacia. Así aplicado a la toma de decisiones en operaciones de infiltración, la subsidiariedad determina que un dispositivo de estas características, debido a su costo en términos humanos o materiales, sea elegido en tanto no se puedan alcanzar los mismos objetivos operacionales por otros medios. Si, en cambio, los objetivos de inteligencia se prevén logrados a través de la implementación de otros procedimientos operativos distintos, la infiltración no debería ser la alternativa de elección.

El tercer criterio de ajuste, que se vincula al principio de viabilidad, según el cual únicamente debería activarse una secuencia de infiltración cuando el órgano de inteligencia, previo estudio de necesidades, considera que la operación puede desarrollarse cumpliendo unos mínimos de seguridad, eficacia y aseguramiento de costos.

La viabilidad de un dispositivo de infiltración parece inseparable de un análisis prospectivo sobre la composición de la estructura operacional básica necesaria para traducir esa medida de inteligencia en un esquema efectivo. El esqueleto de una estructura operacional básica de infiltración está localizado en los recursos humanos que ejercerán de medios primarios de obtención y transmisión de la información obtenida en el escenario de infiltración. Así, son componentes primordiales de esa estructura el propio agente de inteligencia infiltrado, su controlador (handler), así como el responsable de la operación ante la institución de inteligencia que respalda la operación. En países en donde las acciones de infiltración contraterrorista estén reguladas y supervisadas a través de autoridades judiciales o fiscalías públicas, jueces o fiscales se convertirán, así mismo, en una parte esencial de la estructura operacional, eslabón depositario de la información que se vuelque al proceso judicial como indicio o evidencia de conducta criminal.

Alrededor de esos componentes primarios, debería existir todo un andamiaje de recursos dedicados a satisfacer los requerimientos de la operación de inteligencia. Los procedimientos y canales de comunicación entre el agente infiltrado y su controlador deberían cuidarse al detalle. El controlador del agente tendría que disponer de asesoramiento psicológico especializado para detectar y sobre todo, contrarrestar los indicadores de riesgo, que después mencionaremos, en tanto eslabón de contacto y seguimiento privilegiado entre lo que ocurre en el interior del grupo terrorista infiltrado y la agencia de inteligencia. Además, la estructura operacional básica debería estar andamiada en torno a tres coberturas esenciales: logística, legal y de seguridad.

La cobertura logística aseguraría la dotación de recursos económicos e infraestructurales para componer una parte de lo que se denomina infraestructura de credibilidad o leyenda del agente infiltrado. Esta leyenda se corresponde con los parámetros de contexto, situacionales y personales que revisten el rol asignado al agente infiltrado en el marco de su identidad supuesta. La cobertura legal, por su parte, entiende de la producción de los elementos administrativos necesarios, como documentos ficticios, registros públicos e historiales privados (que, junto a la infraestructura adecuada, constituyen otra parte de la credibilidad de la identidad del agente), así como de oportuno asesoramiento jurídico a la operación a fin de ajustarse a los criterios de procedimiento institucional y de marco legal que correspondan. Por último, la cobertura de seguridad incorpora toda la definición de la nueva identidad, en sí misma considerada no sólo una condición ontológica de la operación de infiltración sino un parámetro de seguridad: la disponibilidad de un equipo operativo de apoyo táctico: y la configuración de un protocolo de emergencia que explore las alternativas en caso de decisión de interrumpir o abortar la acción de inteligencia y que incluya un plan seguro de extracción rápida para el agente infiltrado.

ESQUEMA DE INFILTRACIÓN

Aparte, los análisis previos sobre el escenario, los recursos disponibles, la necesidad y la viabilidad de un diseño operativo de inteligencia para infiltrar una organización terrorista. Esta técnica avanzada de obtención de información requiere la puesta en práctica de una secuencia sistematizada de fases en el marco de lo que debería ser, un exhaustivo protocolo que prestará atención a esas dimensiones formativa, psicológico-profesional y operativa que conformarán el núcleo de una operación de infiltración.

A efectos de claridad expositiva, podemos considerar un diseño prototípico de infiltración dividido en siete fases (figura 2).

RECLUTAMIENTO

Esquemáticamente, existen dos procedimientos tradicionales para el reclutamiento de candidatos para operaciones de infiltración contraterrorista, la captación y la selección. La captación es un procedimiento de sentido abajo-arriba, que sitúa su eje en las peculiaridades de un sujeto (abajo) para dotar necesidades institucionales (arriba). Suele partir de la existencia de un perfil prototípico de candidato que, una vez encontrado en un sujeto particular, desencadena acciones institucionales de contacto y propuesta a esa persona específica, por lo que supone a la línea expositiva que estamos siguiendo normalmente empleado ya de una agencia pública de inteligencia o seguridad. La selección es, en cambio, un procedimiento arriba-abajo en donde la agencia de inteligencia pública, de manera más o menos restringida, sus necesidades especializadas de recursos humanos, eligiéndose los candidatos de entre un repertorio de personas preseleccionadas sobre la base del cumplimiento de unas características personales y profesionales tasadas.

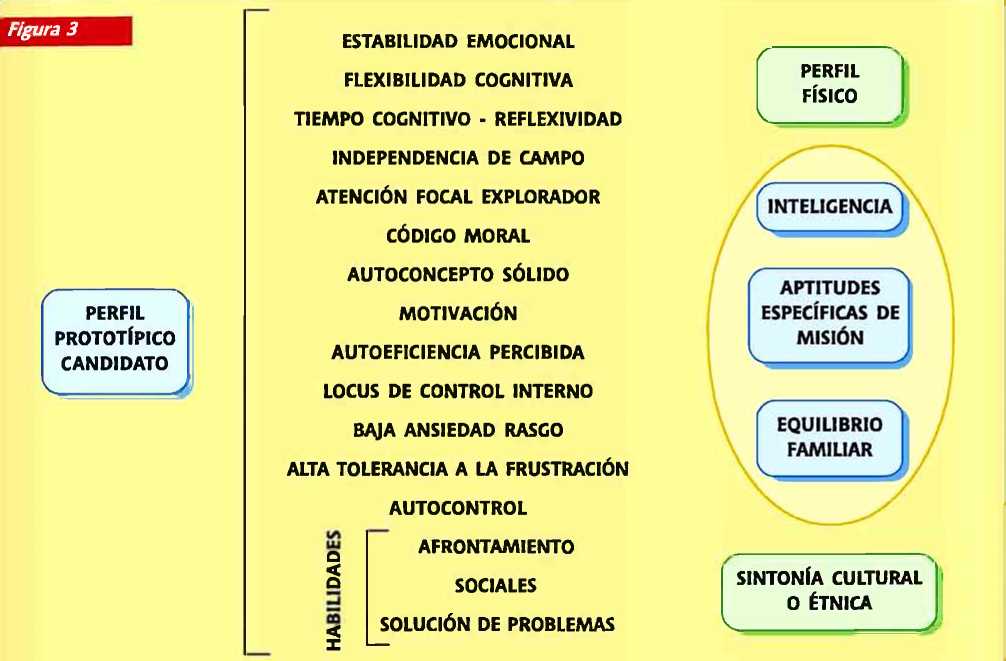

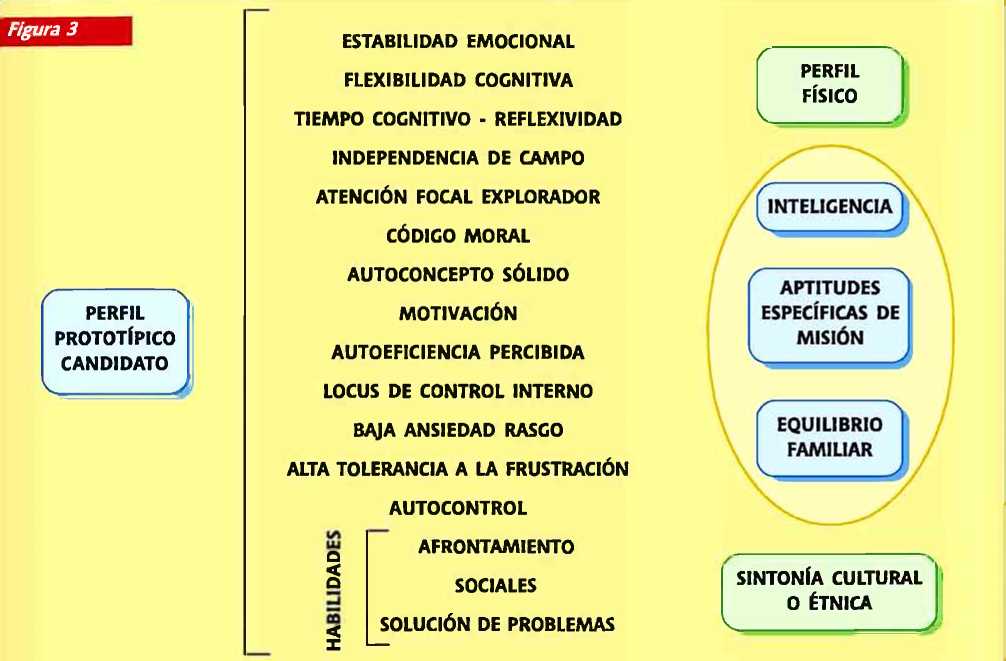

En la fase de reclutamiento de agentes para operaciones de infiltración se podría delinear un perfil prototípico de un candidato ideal (figura 3) que optimizaría los requerimientos operativos vinculados a las peculiaridades y exigencias propias de un esquema de infiltración contraterrorista.

El eje de referencia central sobre el que canalizar el procedimiento ae selección de un candidato, al contrario de lo que suele ser la creencia mas extendida en este tipo de situaciones, no es la estructura de la personalidad en sí misma, sino las capacidades de procesamiento de información del agente, sus potencialidades cognitivas, no evaluadas aisladamente sino integradas en el complejo triple sistema de respuesta cognitivo-fisiológico/ emocional-conductual.

La relevancia de evaluar y medir los potenciales de procesamiento de información del candidato vienen determinadas por la circunstancia excepcional que, en el esquema táctico de una infiltración, el agente de inteligencia se convierte en una suerte de equipo transmisor de información sensible desde el interior del grupo criminal hacía la institución de Inteligencia o seguridad. El objetivo de esta etapa inidal de reclutamiento, al igual que el seguimiento psicológico de fases posteriores, será garantizar que ese "transmisor" cuenta con las mejores propiedades posibles y funciona dentro de unos márgenes de efectividad. La relevancia de la psicología en este punto es tan evidente como el hecho que la máquina de transmisión que estamos utilizando para rentabilizar el procedimiento de infiltración, si se nos continúa permitiendo el símil, es un ser humano y por tanto, sus condiciones de procesamiento dependen de una multiplicidad de estados emocionales, cognitivos y conductibles en interacción.

En este marco, la ciencia psicológica tiene instrumentos para evaluar con solvencia parámetros muy Interesantes a efectos de efectividad de procesamiento de información. En un eventual perfil prototípico ideal, existen agrupaciones de elementos en una especie de cluster cognitivos que revierten en una ventaja diferencial entre candidatos. Por ejemplo, el clúster flexibilidad cognitiva, tiempo cognitivo, independencia de campo y atención focal, mesurable en cada componente, proporciona un indicador de la versatilidad de respuesta ante diferentes situaciones; refleja la calidad de los procesos de toma de decisiones en entornos de cambio; informa sobre la rapidez y capacidad de adaptación ante escenarios novedosos que requieren una respuesta resolutiva inmediata; y en definitiva, orienta acerca de la potencialidad para efectuar análisis de información compleja en entornos cambiantes y bajo presión, con la consiguiente extracción de juicios. El escenario al que tendrá que hacer frente un agente infiltrado de inteligencia contraterrorista vendrá definido por un complejo estimular articulada através de configuraciones sostenidas de estresores, cambiante y dinámico, en donde no sólo deberá procesar información con nitidez y eficacia, sino que tendrá que tomar decisiones que afectarán a la operación de seguridad y a su propia Integridad o la de otros.

Por otra parte, el agente infiltrado debería tener unas cualidades propicias para permanecer estable en un entorno hostil, garantizar sus habilidades de procesamiento de la información y además, contener las posibilidades que se produzcan conflictos de lealtades gripales (hacia el grupo criminal, hacia el grupo originario), haciendo que el agente opere conductualmente bajo una identidad que no necesariamente va a coincidir con los parámetros de su identidad personal.

De este modo, prestando atención a otros cluster más propiamente fisiológico-emocionales o conductuales, el que pudiéramos denominar perfil prototípico de este tipo de agentes se beneficiaría de la presencia de otro paquete de parámetros, como la estabilidad emocional, la baja ansiedad rasgo y la alta tolerancia a la frustración, que aportarían una idea de la capacidad de respuesta adaptativa del candidato ante entornos de alta acumulación de estresores. O bien el paquete de características compuesto por el rasgo búsqueda de sensaciones, el locus de control (se buscarán locus Internos, ligados a las tareas de capacidad en contextos de logro), en conjunción con un análisis del elemento motivacional y la autoeficacia percibida. Igualmente, la evaluación debería detallar el repertorio de habilidades de afrontamiento, de solución de problemas y sociales que. desde una línea base, serán, además, entrenadas en una posterior fase específica de capacitación del candidato.

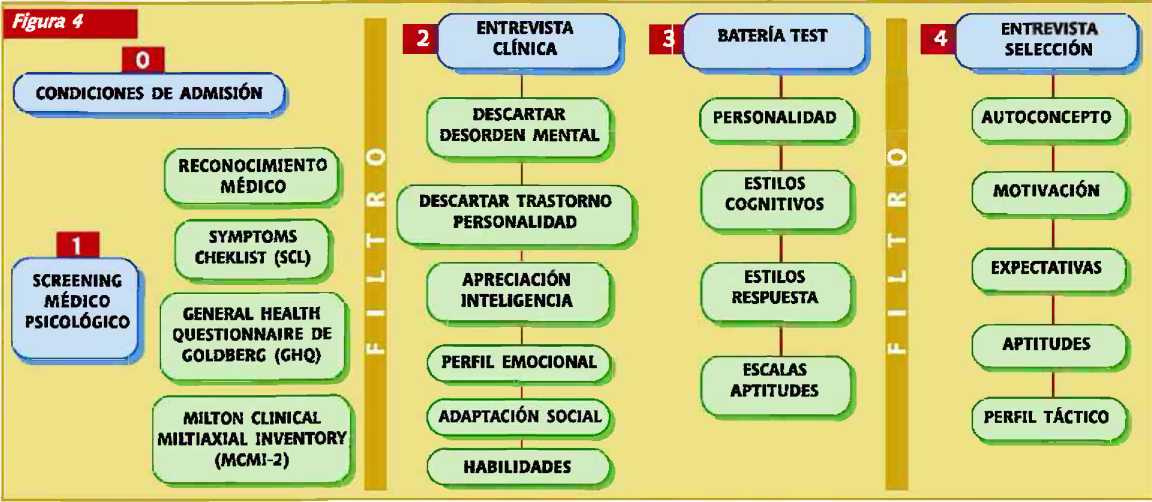

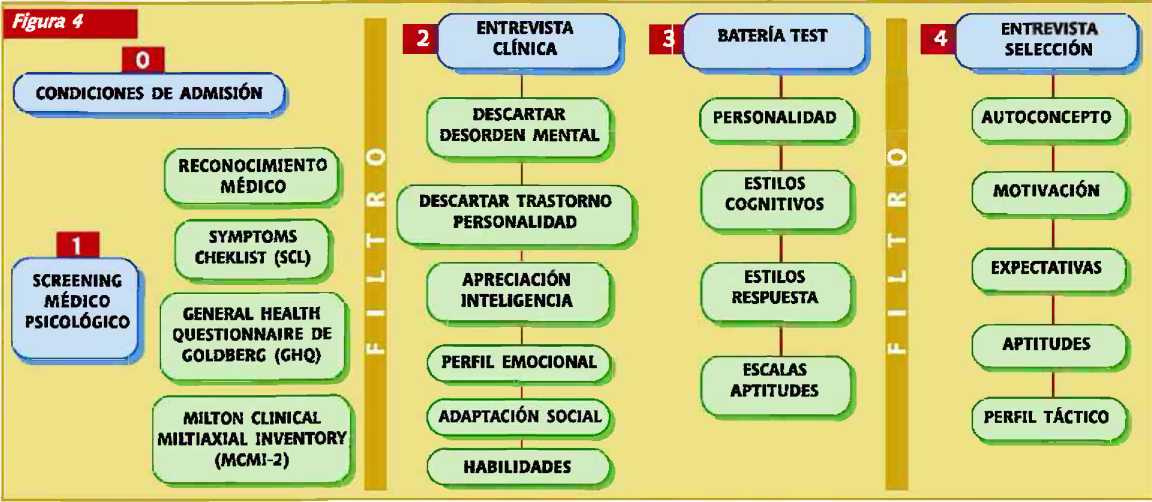

La detección de candidatos con características apropiadas a la demanda suele realizarse, en primera instancia, en la fase de reclutamiento, donde se señalizan las personas con cualidades distinguidas más próximas a ese perfil prototípico, cualidades que posteriormente serán afloradas y reforzadas en una fase de capacitación, que debería estar revestida de carácter selectivo. La visibilización de características personales adecuadas en las etapas previas de un proceso de selección se efectúa siguiendo un protocolo (figura4) que combina los reconocimientos médico psicológicos, con las entrevistas clínicas y de selección, y la administración de test de aptitudes.

FORMACIÓN

La fase de formación introduce un programa de capacitación básica para agentes de inteligencia dedicados a operadores de infiltración. La capacitación está dirigida a desarrollar, por un lado, las cualidades consideradas diferenciales de un agente infiltrado y que se corresponden con el ideal definido en el perfil prototípico del candidato. Por otro lado, la capacitación está concebida para dotar al agente de toda una serie de habilidades instrumentales y profesionales que contribuirán a incrementar su repertorio de recursos accionables en los escenarios que encontrará y resolverá en su quehacer operacional. De manera general, un proceso integral de capacitación debería incluir ingredientes formativos dispuestos en tres módulos: psicológico, instrumental y profesional.

El módulo psicológico está diseñado para potenciar y entrenar las habilidades encontradas en el candidato y que forman parte del perfil ideal de un agente infiltrado, así como para moldear aquellas que, no habiendo sido detectadas o poseyéndolas, el agente en un grado considerado poco óptimo, completarían su ajuste al perfil prototípico. En síntesis, este módulo pretende convertirse en el laboratorio desde sintonizar adecuadamente al agente en tanto procesador fiable de información inmerso en las condiciones y estresores del que será complejo escenario de infiltración. De este modo, se entrenan las habilidades sociales, de resolución de problemas interpersonales; se forma al agente en técnicas de persuasión y comunicación; se depuran los errores y sesgos de sus procesos de razonamiento, a fin de lograr un máximo afinamiento en sus mecanismos de extracción de conclusiones y juicios: se le forma en observación, en negociación, en manejo de las emociones, en autocontrol, en técnicas de relajación. La mayoría de las sesiones hacen uso del role playing.

Un componente importante de este módulo psicológico es el entrenamiento en dinámica del engaño. Para la propia adaptación del agente es necesario lograr un grado de coherencia elevado entre su producción verbal y sus respuestas somáticas y emocionales en paralelo, entre su comunicación verbal y sus señales no verbales, asegurando la emisión de emociones simuladas, compartimentado la activación que suele producir la mentira y en definitiva, disociando las respuestas del agente hacia la identidad supuesta que va a moldearse, garantizando una adecuada protección psicológica de su identidad real. Otro componente relevante es la formación del agente en competencias dedicadas a afrontar las derivaciones personales y familiares normalmente ligadas a la servidumbre de operaciones especiales de inteligencia, capacitación que redundará no sólo en una reducción de estresores durante el desarrollo de misiones sino en un mejor pronóstico para una adaptación personal saludable en un futuro extra-operativo.

El módulo instrumental, por su parte, incluiría toda aquella clase de conocimientos que se consideran oportunos para operar con garantías en una variedad de entornos. Aquí se pueden incluir desde el manejo de situaciones violentas, pasando por conducción especial de vehículos, navegación o defensa personal, informática, comunicaciones, hasta la formación en mecánicas financieras y mercantiles. Un elemento que debería estar presente en este módulo es la preparación operativa en técnicas de contacto con targets (miembros de organizaciones terroristas) potenciales, aprovechándose de las experiencias de instructores con años de habituación a ese tipo de comunicaciones. Otro ítem sustantivo son las nociones idiomáticas, en las que no se enseña al agente a expresarse en otro idioma sino a reconocer distintos lenguajes, de manera que sea capaz de detectar la nacionalidad de personas en su entorno a partir de su producción verbal, extremo importante en escenarios de grupos terroristas de radicación étnica.

El modulo profesional es un espacio tradicional de técnicas operativas de inteligencia. Revisaría cuestiones técnicas relacionadas con las operaciones de infiltración, con la inteligencia criminal, con la dinámica, funcionamiento, estructuras y estrategias de las organizaciones terroristas, pasando a desarrollar pericia en gestión e interceptación de comunicaciones, técnicas de vigilancia, tratamiento de fuentes humanas de información, armas y análisis de operaciones.

Una vez finalizada esta fase de formación, el agente está provisto con el sustrato básico para operaciones de infiltración, aunque no adecuadamente dotado para llevar a cabo operaciones residentes a largo plazo en grupos criminales clandestinos. Para ello, se diseña una fase específica de inmersión, que está ligada al esquema de planificación de una operación concreta.

INMERSIÓN

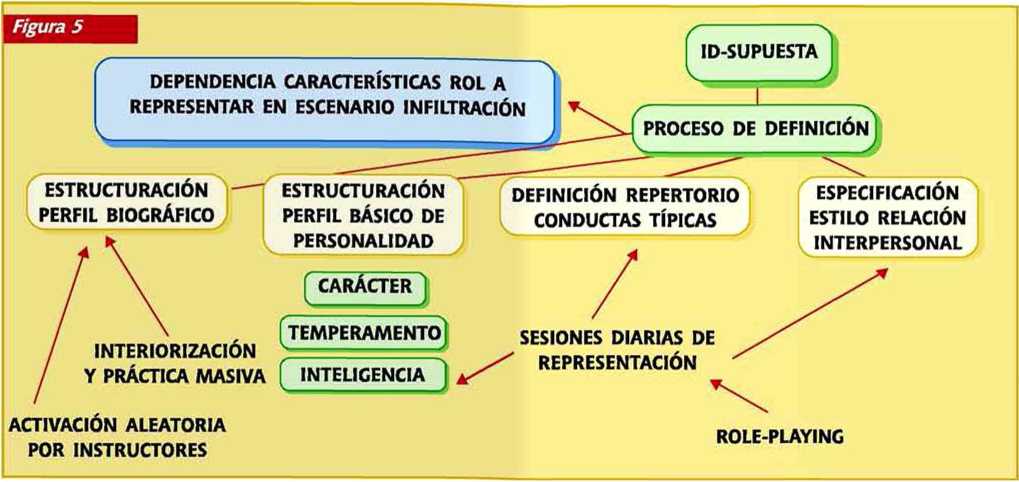

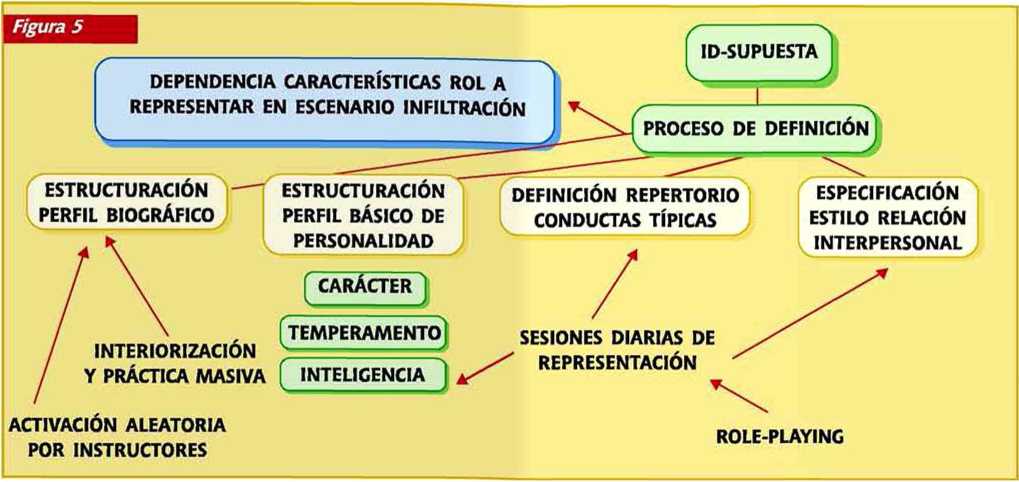

La fase de inmersión, a veces programada posterior a la fase de capacitación y otras independientes de ella, es el capítulo más complejo de un diseño de infiltración. La inmersión está diseñada para establecer, configurar e implantar una identidad psicológica supuesta en un agente infiltrado designado para ejecutar una misión de infiltración concreta.

El procedimiento, que se considera una etapa avanzada de la especialización en infiltración, está estrechamente asociado a la dimension operativa de inteligencia. En el proceso de inmersión se buscará garantizar que el agente de inteligencia contraterrorista asuma una identidad supuesta con garantías de representarla con el máximo grado de eficacia, al mismo tiempo que protege psicológicamente y refuerza los elementos constituyentes de su identidad real. Los objetivos son. pues, garantizar que el agente despliega su ejecutoría conductual ficticia con la máxima eficacia y, además, que está preparado para afrontar adaptativamente las repercusiones negativas de la clandestinidad y la adhesión a un grupo terrorista.

El centro del trabajo en esta fase, que se lleva a cabo por instructores especializados, es la identidad real del agente, su autoconcepto. La definición de una identidad supuesta con garantías sobrepasa la mera emisión de documentos acreditativos. A nuestros efectos, los psicológicos, pasa por configurar un rol a representar con eficacia dentro de un horizonte de estabilidad temporal. Esto comprende, sin ser exhaustivos, además, de la estructuración de un perfil biográfico ficticio, el dimensionamiento de un perfil básico de personalidad sobre la cual tendrá que pivotar la representación del agente, la definición de una base típica para repertorio conductual y la especificación de un estilo de relación interpersonal (figura 5). Todos estos componentes encuentran en el role playing y en la práctica masiva referentes esenciales en la inmersión de quien será un agente en su nueva identidad. El procedimiento pasa por la generación de scripts conductuales, la asociación de emociones en un método muy parecido al Stalisnavsky para el teatro, para llegar a interiorizar cognitivimentc todas las piezas. Una parte esencial er este moídeamiento formativo de un agente de inteligencia para labores de infiltración descansa en el afloramiento y reforzamiento de su autoconcepto policial, militar o institucional a fin de protegerla del impacto nocivo de la clandestinidad. En este punto, se hace hincapié en la visibilización y reforzamiento de la codificación moral del individuo, considerado un componente primario del autoconcepto.

Las manipulaciones sobre la codificación moral de la identidad de un agente infiltrado marcarán su estado de preparación ante los efectos nocivos de la clandestinidad y, sobre todo, disminuirán las probabilidades de emergencia de conflictos de lealtades. La moral constituye una configuración de creencias acerca de lo que esta bien y lo que está mal. Adquiridas por procesos educativos y de socialización del individuo desde etapas tempranas del desarrollo, las creencias morales se traducen en códigos de conducta que guían el comportamiento del sujeto y condicionan sus valoraciones de (y por tanto, sus respuestas a) las conductas ajenas.

El marco legal de un país es una formalización general de las creencias morales de una sociedad, salvando las distancias que pudieran existir por formaciones subculturales dentro de una misma sociedad o aquellas derivadas de colectivos cuya identidad se define en tomo a unas determinadas creencias que puedan adoptar sistemas morales propios. En general, el proceso de selección para agentes infiltrados buscará candidatos provistos de un sólido código moral traducido en valores de respeto a la ley, el orden y a la convivencia social. Esa codificación moral basada en el respeto a las reglas de convivencia estaría articulada sobre dimensiones ideológicas del bien y del mal que ayudarán de manera sustantiva a proteger al agente contra influencias contaminantes y disruptivas en su residencia de infiltración en una organización criminal. La inmersión se dedica, a aflorar y reforzar esa dimensión moral del autoconcepto.

SEGUIMIENTO-REFUERZO

El seguimiento es posterior a la propia fase de infiltración, que es el instante operativo elegido para que el agente trabe contacto con el grupo terrorista, por los medios tácticos previamente analizados en el contexto de la agencia de inteligencia, e inicie la secuencia de penetración a la organización criminal.

La fase de seguimiento traduce el compromiso de lograr cuatro objetivos básicos: asegurar la cobertura del agente infiltrado, recoger inteligencia, reforzar las conductas y procedimientos tácticos apropiados en el agente, y contrarrestar los efectos de la clandestinidad. El detalle que sobresale en la implementación efectiva de estos objetivos es que el único eslabón de contacto con el agente de inteligencia una vez infiltrado es su oficial de control supervisión (handler).

El sistema de recogida y transmisión de información entre el agente infiltrado y su controlador debería estar lo suficientemente estructurado y planificado como para que cada variante operativa estuviera contemplada. Esto exige un complejo trabajo de análisis de escenarios pre-infiltración y la disponibilidad de una panoplia suficiente de alternativas de comunicación entre agente y controlador.

En el seguimiento del desarrollo operativo de la misión del agente parece oportuno contar con un servicio psicológico especializado que asesore al oficial de control o handler, encargado de servir de nexo de unión y comunicación entre el agente infiltrado y la organización de inteligencia, acerca de las contramedidas más oportunas ante los efectos negativos de la clandestinidad . La contribución de la ciencia psicológica, a través del oficial de control, tiene por objeto la detección precoz de indicadores de riesgo en la estabilidad del agente; el reforzamiento de conductas deseables y la protección contra los sentimientos de doble traición que suelen emerger en el tipo de operaciones a las que nos referimos.

La detección de indicadores de riesgo se desarrolla a través de planos conductuales (conductas de evitación, agitación motora, hipervigilancia, irritabilidad, hostilidad, conductas de riesgo, prodigalidad, promiscuidad, pobre aspecto e higiene), cognitivo-emocionales (labilidad, inseguridad, apatía, sobreargumentación, fatiga mental, anhedonia, negación o exageración sistemática) profesionales (incumplimiento de responsabilidades, sobrecarga de trabajo, comprensión con ideología criminal, crítica excesiva del sistema) y físicos (frecuentes enfermedades menores, dolores sistemáticos, automedicación de riesgo, trastornos digestivos y alimenticios).

EXFILTRACIÓN

El seguimiento es posterior a la propia fase de infiltración, que es el instante operativo elegido para que el agente trabe contacto con el grupo terrorista, por los medios tácticos previamente analizados en el contexto de la agencia de inteligencia, e inicie la secuencia de penetración de la organización criminal.

En la exfiltración, en tanto procedimiento táctico, aparece como muy conveniente tener analizadas alternativas de salida para el agente infiltrado, que además, estén conciliadas con la protección de la cobertura en la medida de las posibilidades. En algunas legislaciones, los procedimientos de exfiltración están combinados con esquemas de protección de testigos.

REINSERCIÓN

La reinserción del agente infiltrado, sobre todo de quien ha permanecido residente en un grupo criminal altamente ideologizado durante largo tiempo, es un proceso delicado que habitualmente se descuida en exceso en las operaciones de inteligencia. El horizonte que persigue esta fase es reintegrar al agente en sus entornos vitales pre-infiltración, tanto en su dimensión personal como profesional. En este punto, conviene tener presente que en infiltraciones de largo término un agente puede haber estado viviendo con una identidad supuesta durante tres o cuatro años. Ese agente tiene que ser recuperado.

La secuencia suele iniciarse con una evaluación médica y psicológica en profundidad. Posteriormente, se dedica un período variable a sesiones de reestructuración cognitiva para desactivar la identidad supuesta en un plano psicológico, pretendiendo desandar el camino desarrollado en la fase de inmersión y con el fin de aflorar y recuperar, en toda su extensión. los parámetros de identidad real del agente. La reintroducción contextual paulatina de los habitos pre-infiltración del agente es importante.

En algunas estructuras institucionales, después de una infiltración a largo término el agente suspende transitoriamente su participación en este tipo de operaciones. En otras agencias, tras un período de descompresión, continúa con una siguiente operación. En ambas opciones, la reinserción cubre un espacio fundamental: la recuperación del profesional.

Doctrine of infiltration for counterterrorism intelligence

Andrés Montero Gómez

PSYCHOLOGIST AND PRESIDENT OF THE PSYCHOLOGY SPANISH SOCIETY OF VIOLENT SOCIETY AND PROFESSOR OF THE AUTONOMA UNIVERSITY IN MADRID. HE IS A PROLIFERATE AUTHOR REGARDING TO VIOLENCE. HIS ARTICLES TALK ABOUT A VARIETY OF TOPICS ON TERRORISM, DOMESTIC VIOLENCE, GENDER VIOLENCE, DRUG ADDICTION, JUST TO MENTION SOME. HE HAS PUBLISHED HIS ASSIGNMENTS ON MANY NEWSPAPERS AND SPANISH MAGAZINES AND ALSO INTERNATIONAL MAGAZINES, E.G. EL DIARIO VASCO, EL CORREO. MUJERES EN RED Y LA RAZÓN.

HTTPS://WWW.SEPV.ORG. EMAIL· AMONTERO®SEPV.ORG

ABSTRACT

The infiltration is a technique to obtain information in a way that an intelligence agent is introduced and keeps himself undercover, inside a criminal organization. The systematizing of the procedures for infiltration varies among countries and intelligence agencies, and in many occasions, there aren't any doctrines and neither proper protocols to develop this kind of operations. However, the terrorism emergency as an overall security threat, has revealed the necessity to improve human procedures to get information on security organizations. In this guide, an infiltration's protocol is presented.

The proper development and implementation of capacities, procedures and intelligence's means are considered nowadays the keystone to successfully face the overall terrorism (Montero. 2003:Lamo. 2004). According to the modem science of security, intelligence include the activities, procedures and institutions dedicated to obtain, treat and diffuse information about areas and targets of interest for the nations security.

Although, no agreement has been found about the knowledge on intelligence for security. Esteban Navarro (2004) considers like Troy (1991), the security intelligence has three distinctive features: the threat to security as a target: conversion through analysis, of information collected through different applications of tools and sources: and its secret character, although many informative sources come from public sources. In the scope of the science of security, applied to the private or public sector, the security intelligence would be formed by a double conception: intelligence as a process and intelligence as a product.

During the long process, security intelligence would be a group of operations focusing on taking care of the information regarding to security environment. The treatment of this information goes throughout a self-feeded cycle, the intelligence process, that begins with directive plans that label the informative goals, goes through the running sources to obtain information about all the facts related with the information's goals, and therefore dedicate analytic capacities for the elaboration of this information to the point to turn it into intelligence itself. In the sub-process to elaborate information, the informative pieces obtained are submitted to different systematizing techniques; integration, quantitative and qualitative analysis, to establish descriptive relations among the elements that allow the generation of work hypothesis and getting conclusions by inductive and deductive reasoning tasks.

The final phase of this process, diffusing the security intelligence, fits with the products’ nature of the same intelligence. Therefore, the intelligence product is consumed by people or organizado is that are supported, habitually, to stratums where decisions are taken. To simplify things, is right to say that the security intelligence product work for people on decision levels, so they have different choices to face a certain problem.

INFILTRATION

Certainly, the intelligence and security service function lays on a human resources frame, and at the same time use the procedures, methodologies, advanced technological tools and complex dynamics to process information. Furthermore, to get information from human means, is the chapter that needs more resources of all kind from infrastructures of public organizations of intelligence and security, apart from resources dealing with analysis and management. Even though the importance of the topic, it has been disregarded (Montero, 1998).

The infiltration of intelligence agents inside terrorist groups is one of the most complex and risky techniques in order to get information. In fact, it has to prepare a human being, habitually a police officer or an intelligence agent, for getting in a totally hostile environment, keeping his fictitious secret identity. In the long term, this identity would be the translation of a simulated document, but the adoption of attitudes as well,... motivations, emotions and different behavior patterns and also necessary to act out the role he/she is playing inside the criminal organization.

The counter-terrorism infiltration sketch is. in ; me countries like Spain meant to serve as an instrument to get proven evidences in the frame of a judicial investigation. The final goal would be to disintegrate a terrorist organization, arrest its membersand presumed criminals, to gather proven elements, ana to present all to a court in charge of dealing with legal tools to judge with all kind of warranties of an accusatory system. All these special techniques joined are elements that will affect the means definition, resources and procedures that will configure the counter terrorism infiltration room.

Contrary, in some other States, such as those with judicial tradition and Anglo-Saxon procedures, or even Colombia, the infiltration operations, either to counter-terrorism or to common criminals, have an axis in order to get intelligence information over criminal groups, with government action purposes against threats to the national security, nevertheless, assuming a priori chat the gotten intelligence will be useful to investigating judicial processes that will end in a court house. Some of these systems, like the British, allow to enable a legal way that can redirect the procedures to get information by an infiltrated agent into a criminal organization, therefore, since the intelligence practice had been authorized by judicial supervisors, the gotten information will serve as a prove to the accusatory judicial system.

Another useful distinction to clarify about counter-terrorism infiltration is the one that i1 iffen ntiates two techniques to get information through human intelligence sources. The usage of informants within a terrorist organization, in one part, and the infiltration of agents of a security organization in a terrorist gioup, in the other part. The resource to private informants, non public security agents, and with access to know about the existence, entity, nature and the operations of a terrorist group are good reasons to apply approaching techniques by the intelligence institutions to get close to a person and turning him/her into an informant over a criminal group. This procedure is known in some countries as penetrating a criminal group.

The motivation facts to get a person as an informant with access to information inside the criminal group and about their activities could be a financial motivation fact or sort of a counterclaim. Informants do not have any statutory link with a public security organization, and they are mostly supervised by a handler that belongs to a security entity, having personal reasons and their legal protection depends a lot on the judicial frame of each country.

Infiltrated agents different from informants, have a current relation with the public security agency (official), where they belong professionally. They also have institutional back up. Altnoijgh. their actions sometimes might have restrictions, at least ethic, and most of the time legal restrictions.

In an infiltration scenario happens some ebmenb that tailor a complex influence web: relations and processes that make infiltration operations, planning exercises, components' design, and therefore its final application turn into precision challenges to security agencies. Contrary, to less systematizing intelligence operations, the infiltration procedures, specially those provided to keep an agent in a long/short term hidden in a terrorist group, requires from public security organizations enhance infiltration doctrines well planned covering all aspects in order to optimized the operations.

To the eyes of those systematizing requirements and the design strength, planning and execution of intelligence infiltration operations over organized criminal groups, should have a prototype sketch adjustable to sum up infiltration operations joining a multi-axial (figura 1) structure to focus on both: organizational dimension or institutional structuring: a dimensional tactic or operational tactic: a psychological dimension in the recruitment job. preparation and pursuit of the infiltrated agent; a sum up dimension of the professional training for intelligence agents.

Depending on the legal and institutional context, it can be placed from the origin on intelligence and security activities or a judicial/police, the infiltración programs should see the development of a sequential protocol of actions and decisions to assure that an infiltration operation have the proper operative and procedural warranties, before and after the infiltration period of an agent in a terrorist group.

Before taking the decision of activating the sequence of a counter-terrorism infiltration operation, is better to establish a pre-operational procedure decision over the basis of duty and some adjustable criteria. These adjustable criteria, are three principles that should fulfill an infiltrado" project in counterterrorism intelligence before activation. The first adjustable criterion is the legality principle, that answer the question about, if planned activities fit the national normative frame and the institutional regulation of the country or countries where the secret agent operates. Even, in jurisdictions where the infiltration operation planning obey to supposed intelligence nexus, and those where the infiltration helps in a judicial investigation, the responsible people of taking decisions at this point should compromise that operational planned activities will not transcend normative threshold; inner, according to authorizeo procedures by the institution where the secret agent belong and outer; according to the adaptation from the national legislation

The second adjustable criterion fits the principle of subsidiary manner and it has got something to do with the procedure accommodation grade for the budget and efficiency analysis. Thus, applied to the decisions to be taken on infiltration operations, the subsidiary manner determines that an action with this characteristics, due to the cost on human terms or material terms, would be chosen if the same operational goals are not going to be reached by other means. Now, if the intelligence goals are prevented through some other procedures implementation, the infiltration shouldn’t be the alternative choice.

The third adjustable criterion, fits the viability principle, and it should be activated an infiltration sequence when the intelligence agency consider that the operation can be carried out, sticking to security policies, efficiency, and assurance.

The viability of an infiltration device seems inseparable of a prospective analysis about the basic operational structure composition needed to translate that intelligence measure into an effective sketch. The skeleton of a basic infiltration operational structure is located in the human resources that would be the primary mean to get and transmit information gotten from the infiltrated scenario. Thus, they are structure's vital components, the very intelligence agent infiltrated, the handler, and the responsible person for the operation to the eyes of the intelligence institution that is backing up the whole operation. Those countries where the counter-terrorism infiltration actions are regulated and supervised through judicial authorities or public magistrate office, judges or magistrates will play an important role on the operational structure, where information goes back to the judicial process as an evidence of criminal behavior.

Surrounding those primary components, it should be resources dedicated to satisfy the requirements of the intelligence operation. Procedures and communication channels between the infiltrated agent and his/her handler should be carefully protected. The agent’s handler should have special psychological advise to detect, and lessen the risks. Moreover, basic the operational structure should be stepped over three essenticl covers; logistic, security, and legal.

The logistic cover will assure getting the economical resources and the infrastructure to form part of what is called infri structure of credibility or the infiltrated agent’s legend. The legend correspond to the context parameters, situations and people that help the infiltrated agent with the given role. The legal cover has to do with the production of administrative elements needed, e.g. fake documents, public documents and private records (with the proper infrastructure, are part for the credibility of the agent's identity), and the judicial advisory on time in order to fit the institutional procedures and the legal frame. Finally, the security cover incorporates the whole definition of the new identity, considered not only an ontological condition for the infiltration operation but also a security parameter; the availability of an operative team for the tactic support; and the configuration of an emergency protocol to explore alternatives in case of interrupting or abort the intelligence action including a safety plan of quick extradition for the infiltrated agent.

INFILTRATION SKETCH

Apart of a previous analysis about the scenario, re'ources available, the necessity and viability of an operative intelligence design in order to infiltrate the terrorist organization, this advanced technique to get information requires to run a systematizing phases sequence in the frame of what it should be, an exhaustive protocol that would pay attention to those formative dimensions, professional - psychological and operative that will conform the nucleus of the infiltration operation.

A prototype infiltration design could be considered and divided in seven phases (figura 2)

RECRUITMENT

Schematically, there are two traditional procedures for the candidates recruitment for the counter-terrorism infiltratiui. operations, reception and selection. The reception is a sort of an up and down procedure, that place its axis in the individuals characteristics (down) to provide institutional necessities (up). It is common to start the existence of the candidate's prototype profile, since it is found in a certain person, unchain institutional actions to contact and propose a specific person. The selection is an (up-down) procedure where the public intelligence agency, in a restricted way, special necessities of human resources, electing the candidates from a pre-selected group, according to personal and professional characteristic needed to fulfill the requirements.

In the agent's recruitment phase for the infiltration operations, could be outlined a prototype profile of the ideal candidate (figura 3) that will optimize the o oerative requirement, keeping in mind the peculiarities and demands that the Lounter-terrorism infiltration operation have.

The central reference axis where the selectiot procedure of the candidate, should be channel, contrary to what is usually believed in this kind of situation, it is not the personality structure, but the ability of the agent to process the information, his/her cognitive strengths: assess not independently, but integrated in a triple; complex system of cognitive/physiologic/emotional behavior response.

The relevance to evaluate, measure, the information process potentials of the candidate are determined by exceptional circumstances that In the infiltration tactic sketch, the intelligence agent turns out to be a lucky team transmitter of sensitive information from the criminal group's interior to the intelligence or security institution. The objective of this recruitment initial step, and the psychological pursuit of posterior phases, would be to warranty that the "transmitter" has the best possible characteristics and that it works within the effectiveness framework The psychological relevance in this point is so obvious as the fact that the "transmitting machine" used to capitalize the infiltration procedure (if we area allow to use the simile), he is a human being; therefore, his/her process conditions depend of higher emotional feelings, cognitive and interaction behavior as well.

In this frame, the psychological science has instruments to evaluate with solvent interesting parameters according to effectiveness to process the Information. Within an Ideal eventual prototype profile, there are group of elements in a sort of a cognitive dusterthat reverse in a differential advantage among candidates. For instance; the cognitive-flexibility cluster, field independence and focusing attention, wisely in every component, provides an versatility indicator of response among d liferent situations; it reflects process quality on taking decisions on changing environments; informs about the capacity and quicknesstoadapton novelty scenarios that requires a resolving immediate response; and orientates about potentiality to analyze complex Information on changing environments and under pressure, and with the resulting extraction of judgment. Here, it Is not Idle to mention that the scenario that an agent will have to face will be defined by a complex stimulation jointed through handling configurations, where not only information should be processed with neatness and efficiency, but it will have to take decisions that will affect the security operation and its own integrity and some others integrity as well.

On the other hand, ft would be usefultoknowthatthe infiltrated agent should have proper qualities to remain stable inside the hostile environment, warranty his/her skills to process information, and also keeping the possibilities of conflicts produced by group infidelities (either way; to the criminal group or to the ordinary group itself), forcing the agent to operate wisely under an identity that not necessarily is goingto coincide with his/her personal identity parameters.

In this form, paying attention to other clusters (physiologic-emotional or behavioral, the one to be denominated prototype profile and to be very useful in this kind of agent as well as some other parameters, such as emotional stability, low anxiety, and high tolerance to frustration, would contribute an idea of the agent’s response capacity to adaptation among stress accumulation. Well, a package of characteristics compose by sensations search, control, in conjunction with the motivational element analysis and self-efficiency perceived. Likewise, the evaluation should itemize the skills to face the situation, solve the problems from the line, and also exercises to practice before the specific phase of the candidate's training.

Detecting candidares with proper characteristics that suits the requirements, in the first place, in the recruitment phase, where people with distinctive qu.ilities are p noted because they are close to the "prototype profile": those qualities will later bloom and also will be reinforce during the training phase. The visualized of proper personal characteristics in the previous periods of the selection process is done following a protocol (figura 4). that combines the medical/psychological requirements, accc ding to the clinic interviews, the selection, and the skill tests.

TRAINING

The training phase introduce a program of a basic training for intelligence agents dedicated to infiltration operations. The training is directed to develop, differential qualities of an infiltrated agent and that correspond to the ideal prototype profile. In the other hand, the training is done to provide the agent with series of instrumental skills as well as professional, that will contribute to increase his/her repertory of actionable resources on scenarios where he/she will find ind will solve in a daily operational routine. As a whole, the entire training process should include formative ingredients placed on three modules; psychological, instrumental, and professional.

The psychological module is designed to empower and train the skills found in the candidate and take part in, according to the ideal prototype profile, thus, to reinforce those that he/she might lack. Synthesizing... this module pretends to become a laboratory. Therefore, people will train on social skills, solving interpersonal problems: it will train the agents on persuasion and communication techniques; purify mistakes, in order to maximize mechanism to get conclusions and to make correct judgments; the agents are trained on observation, negotiating, dealing with emotions, self-control and relaxation techniques. Most of the sessions use the role playing technique.

A very important component in this psychological module is the specific training on lying. For the agent s own adaptation it is necessary to achieve a high coherence grade, on verbal production and non verbal signs, reassuring the simulating emotion emissions, sharing the activation that happens when someone is lying and dissociating the agent’s responses to the supposed identity that is going to be molded, making sure of a proper psychological protection of his/her real identity. Another relevant component is the agent’s formation on competencies dedicated to face personal derivations and normally related with special intelligence operations that will help the new agent on healthy personal adaptation basis in an extra-operative future.

The instrumental module, would include all kind of knowledge considered right to operate with warranties in a variety of environments. Here, can be included; from violent situations, driving special techniques, navigation or self-defense, computers, communications, and even the tuition on financial and mercantile stuff. An element that should be present in this module is the operative preparation on contact techniques; potential (terrorist organization members), taking advantage of the instructors' experiences with many years used to this type of communications. Another important item is the idiomatic notion; where the agent is not taught another idiom but to rei gnize different languages, in c.der to detect the nationality of the people surrounding him/her; a very important item on scenarios of terrorist groups with ethnic tendencies.

The professional module is a traditional space of operative intelligence techniques. It would check technical stuff related with infiltration operatu ns, with criminal intelligence, dynamic, functionality, structures and strategies of terrorist organizations, moving on to develop skills on dealing and intercepting communicatic is, surveillance techniques, dealing with human sources of information, weapons and operation analysis.

Once the training of this phase is done, the agent is provided with basic comoonents for the infiltration operation, although, not properly endowed to carry out operations on the long term on clandestine criminal groups. A specific immersion phase is designed and it is linked to the planning frame of a concrete operation.

IMMERSION

The immersion phase, sometimes programmed right away after the training phase and others; is the most complex chapter of an infiltration design. The immersion is designed to establish, configure and implant a supposed psychological identity on an infiltrated agent, designed to execute a concrete infiltration mission.

The procedure, is considered an advanced stage of the infiltration; It is narrowly associated to the intelligence operative dimension, in the immersion process, they will try to warranty that the counter-terrorist intelligence agent assumes the supposed identity with warranties to represent the role with the highest efficiency, and at the same time protects psychologically and reinforce constituents of his/her real identity. The objectives are, to warranty that the agent deploys his/her faking behavior with the maximum efficiency, and also is prepared to face adaptively negative repercussions from the and to secrecy and adherence to the terrorist group.

The main part of this phase, is carried out by specialized instructors, it is the real agent's identity, his/her self-concept. The definition of a supposed identity with warranties exceed the emission of the accrediting documents . To our effects, the psychological, it goes to configure a role to represent efficiently within the horizon of a temporal stability. Without been exhaustive, it also goes, from an unreal biographic profile structuring, the dimensioning of a basic profile of personality where it has to pivot the agent's representation, the definition of a typical base for a conceptual repertory and a style specification of the inter-personal relation (figura 5). All these components find a role play and the massive practice of essential references in the immersion of who will bethe agent with the new identity. The procedure goes from the generation of behavioral scripts, the association of emotions in a similar Stalisnavsky method fortheater, in order to cognitively inward all the pieces. An essential part of this formative mold of an intelligence agent for infiltration duties lays on the bloom and reinforce of its police, military, or institutional auto-concept in order to protect it of its hai nful impact of clandestinrty. In this point it is highlighted the visualization and reinforcement of the individual moral code , considered a primary component of the auto-concept.

The manipulation of the moral code identity of an infiltrated agent will mark its state of preparation facing the harmful effects of dandestinity, and more over, probabilities of an emergent of loyalty conflicts will decrease . The moral constitutes some beliefs configuration about right and wrong. Acquired in teaching and socialization process of the individual from early stages of development, moral beliefs translate in behavior codes that guide the individual behavior and measure his/her values (therefore, the responses) to other people's behavior.

The legal frame of a country is a general form of moral beliefs of a special society, saving the distances among those existing from sub-cultural forms within the same society or some derived of collectives whose identity is defined based on certain beliefs that can adopt own moral systems. As a summary, the selection process for infiltrated agents will look for candidates provided with a solid moral code, translated on values regarding law, order and social coexistence. That moral codification based on respecting coexistence rules over ioeological dimensions on right and wrong, will help to protect the agent against polluted influencesand disruptive in the infiltrated residence ofacriminal organization. The immersion is dedicated to bloom and reinforce that moral dimension of self-concept.

MONITORING - REINFORCING

The Monitoring is posterior to the infiltration phase, that is the operative moment chosen, so the agent can contact the terrorist group, by tactic means previously analyzed in the intelligence agency context, to be able to start the penetration sequence in the criminal organization.

The pursuit phase translates a compromise to achieve four basic objectives: reassure the cover of the infiltrated agent, pick up collect intelligence, reinforce behavior and proper tactic procedures of the agent, and to lessen the clandestine effects. The detail that stands out to the effective implementation of these objectives is that the only contact link with the intelligence agent, once he/she is infiltrated is the supervisor (handler).

The system to collect and transm:t information between the infiltrated agent and his/her supervisor should be well structured and planned, so every operative variant is considered. This demands a complex analysis of the pre-infiltrating scenarios and the availability of different alternatives of communication between agent-handler (supervisor).

In the pursuit of the operative development the agent should have a specialized psychological service to advice the (handler) in charge of serving as a union nexus between the infiltrated agent and the intelligence organization; to discuss about the convenient measures to face negative effects because of the secrecy. The psychological science contribution, through the handler, has as an objective to stop previously the risky indicators regarding the agents' stability: the reinforce of desirable conducts, and protection against double feelings of betrayal that emerge commonly in this type of operations.

Detecting risky indicators is done through a behavioral section (behavior to avoid, body agitation, hipersurveillance. irritability, hostility, risky behavior, prodigality, promiscuity, poor hygiene and appearance, awful look), cognitive-emotional (insecurity, mental fatigue, apathy, over-argumentation, denial) professional (lack of responsibility, worx overloaded, criminal ideology comprehension, excessive criticisme of the system) physiological (frequent minor sicknesses, systemic pain, risky self medication, nutritional misbehavior).

EXFILTRATION

Monitoring is posterior to the infiltration phase: in that chosen operative moment is the right moment for the agent to stop the contact with the terrorist group by tactic means previously analyzed within the intelligence agency context and start the penetration sequence in to the criminal organization.

In the exfiltration, is convenient to have analyzed way ut alternatives for the agent, moreover, they should agree with the protection cover within the possibilities. In some legislations, the exfiltration procedures are combined with a witness protection sketch.

REINSERTION

The reinsertion of the infiltrated agent, specially an agent who has beeen resident of an ideological criminal group for a long time, isavury delicate process that is usually excessively forgotten in intelligence operations. The main objective is to reintegrate the agent into his/her natural environment (personal/ professional). Here, it is important to have in mind that in long term infiltration; an agent with a fake identity for undercover identity three or four years, has to be rescued.

The sequence starts with a deep medical and psychological evaluation. Then, a variable period is assigned for a cognitive restructuring to deactivate the fake identity in the psychological level in order to undo the path he/she has walked during the immersion phase. The gradual contextual re-adaptation to his/her previous habits is very important.

In some institutions, after the long term infiltration, the agent stop working in this kind of operations for a while. In other agencies, after a decompression period, it goes on with a following ( Deration. Both options; reinsertion covers a fundamental space of the professional recovering.

References

Referencias

Esteban Navarro. M.A. (2004). Necesidad, funcionamiento y misión de un servicio de inteligencia para la seguridad y la defensa. En Estudios sobre Inteligencia. Cuaderno de Estrategia nº127 Instituto Español de Estudios Estratégicos.

Lamo de Espinosa. E. (2004). Bajo puertas de fuego. Madrid: Taurus.

Montero. A. (1998). Servicios de Inteligencia. Ejército. Revista de las Armas y Servicios. 686:2847

Montero. A. (2003b). Inteligencia para la seguridad contra el terrorismo. Gobernanza y Seguridad Sostenible, 10.

Troy. T.F. (1991). The correct definition of intelligence. International Journal of Intelligence and Counterintelligence. 5(4):433-454

Bibliography

Bibliografía

Band. S.R. y Sheehan. D.C. (1999). Managing undercover stress: the supervisor's role. FBI Law Enforcement Bulletin. February: 1-6

Buckwatter. A. (1983). Surveillance and undercover investigation. Boston : Butterworth.

Cabezas. J. (2004). Infiltrados: de ETA a AlQaeda. Barcelona: Planeta.

Fijnaut Cy Marx. G.T. (1995). Undercover: police surveillance in comparative perspective. Boston : Kluwer Law Internacional.

Hibler. N.S. (1995). The care and feeding of undercover agents

En N.S. Hibler. I. Kurke y E.M. Scrivner (eds). Police Psychology into the 21st Century. Hillsdale: LEA.

Montoya. M.D. (1998). Informantes y técnicas de Investigación encubiertas. Buenos Aires: AdHoc.

Speziale. J. (2003). Without a badge: undercover in the world's deadliest criminal organization. New York: Kensington Books.

VanCook. J. (1996). Going undercover: secrets and sound advice for the undercover officer. Boulder Paladín Press

Vázquez. I.J. y Kelly. S.A (1989). Management's commitment to the undercover operative: a contemporary view. FBI Law Enforcement Bulletin. February: 3-12.